È con tutta probabilità Massimo Mantellini, postando poco prima delle nove di Domenica su Twitter l’annuncio pubblicitario del noto brand di acqua minerale comparso su molti quotidiani di ieri, a scatenare la polemica nata sulla piattaforma di microblogging, prontamente approdata su Facebook ed Instagram, per poi, come quasi sempre succede, arrivare sui siti web di tutte le testate giornalistiche del nostro Paese, per poi a sua volta tornare a diffondersi online generando viralità sulle accuse di razzismo a Uliveto.

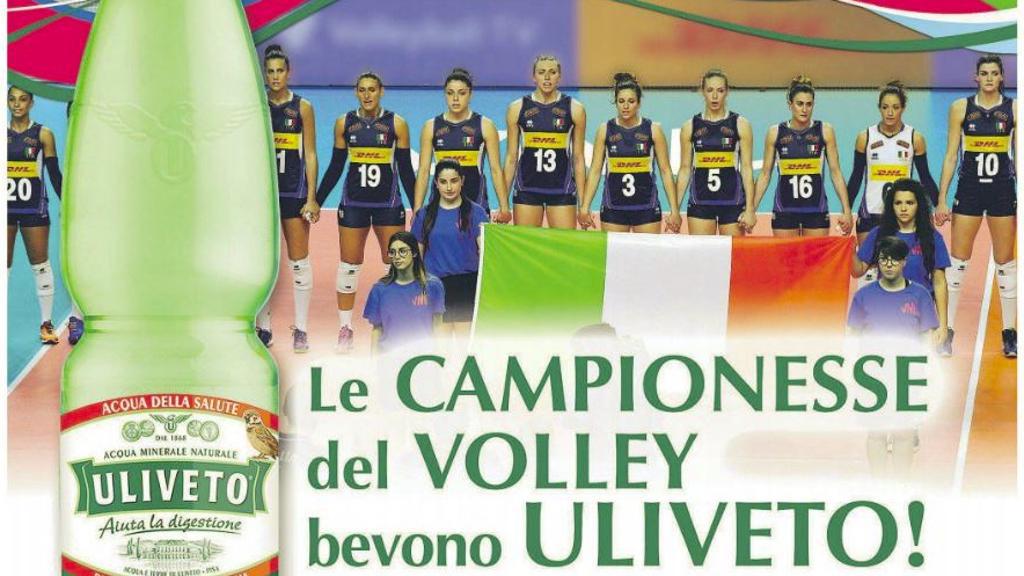

L’accusa nei confronti di Uliveto, come certamente saprete, è di razzismo, o comunque di aver pubblicato un annuncio pubblicitario che copriva l’ atleta di colore della nazionale per non inimicarsi quella quota di persone che ha un orientamento ostile nei confronti di chi non è di razza europoide. Ci sono diversi aspetti di questa vicenda che la rendono interessante per chi si occupa di marketing e comunicazione. Proviamo ad esaminarli con ordine.

La pubblicità in questione è realizzata partendo da una foto che in realtà è prodotta da un’immagine di archivio e non è relativa alla rassegna iridata in Giappone appena conclusasi. È perlomeno singolare, per usare un eufemismo, che lo sponsor della Federazione Italiana di Pallavolo non avesse a disposizione una foto di maggior attualità per realizzare l’annuncio pubblicitario che come d’abitudine molti brand realizzano in queste occasioni. L’eventuale mancanza di materiale inoltre è ancor più strana visto che l’azienda sicuramente aveva in animo di fare l’annuncio avendone pianificato l’uscita. Comunque sia l’immagine poteva essere trattata in maniera diversa, scontornando la foto per inserire il packaging, come è stato fatto nel caso della nazionale maschile.

È altamente improbabile, diciamo, che, come ha suggerito qualcuno, l’azienda abbia montato ad arte un caso per far parlare di sé. È da tempo finita l’era del “purchè se ne parli” e, come sappiamo, ha assunto crescente rilevanza il “come se ne parla”. Immaginare che nell’epoca della brand reputation un’impresa, un brand, si giochi ad hoc la propria per accrescere la propria notorietà generando viralità in Rete è perlomeno ingenuo. Resta dunque la scelta tra improvvisazione/dilettantismo, di un penoso errore, o scelta dissennata.

Se si guarda all’annuncio pubblicato solamente pochi giorni prima, in cui la Egonu compariva, si propende per la legge del rasoio di Hanlon, ma attribuire l’errore, perché comunque sia di questo si tratta, a stupidità potrebbe essere uno sbaglio.

Un’indicazione sulla vera ragione della pagina pubblicitaria che tanto clamore ha sollevato si può ricercare nella politica di canale che il brand in questione fa sui social presidiati. Infatti, mentre sull’account Instagram nel tempo sono state postate diverse immagini, sostanzialmente repost di quelli della Federazione di Pallavolo, che hanno la presenza della giocatrice di colore, sulla pagina Facebook non vi è mai traccia di quella che è una delle più forti giocatrici della nostra nazionale femminile. Scelta che è difficile ritenere casuale, poiché fare gli altri troppo stupidi è da stupidi.

Naturalmente, in un tempo ragionevolmente breve, specie in considerazione che la crisi di comunicazione si è verificata in un giorno festivo, l’azienda, su entrambe le piattaforme social presidiate dal brand, smentisce fermamente qualunque ipotesi di razzismo, e in risposta ad un commento ad un post su Instagram si lascia andare ad uno sfogo con «lasciate perdere, stiamo toccando il ridicolo e lo squallido con queste polemiche».

Smentita che non ottiene l’effetto di calmare gli animi delle persone come si evince dai commenti, anche su Instagram, con, tra le tante obiezioni in risposta, quella più corretta che giustamente fa notare che aver coperto la Egonu è «Come una foto della Juve con CR7 coperto da un SUV».

Se si è trattato di un’ingenuità è comunque grave, come altrettanto è grave, se l’potesi di un semplice errore fosse fondata, non aver chiesto scusa per la leggerezza commessa in buona fede. Aspetto ancor più grave se si considera che tra sponsorship, presenza sui social e campagne adv sia stampa che TV, il brand realizza investimenti significativi che, per stare alle “battute da social”, certamente escludono la possibilità che il brand sia servito da dilettanti della comunicazione d’impresa.

Insomma, a mio avviso, è difficile credere che si sia trattato di casualità e di ingenuità nella scelta dell’immagine e del relativo trattamento. Come, correttamente, osserva Luca Poma «[…] il mancato preventivo coordinamento tra marketing/pubblicità [troppo frequentemente auto-referenziali e impreparati sul tema crisis] e l’area di risk analisis e reputation. Ci sono certamente delle non conformità sotto il profilo dei flussi interni, senza contare che qualunque reputation manager un minimo preparato [ma proprio un minimo…] avrebbe bloccato quella pubblicità dopo avergli dato un’occhiata anche solo distratta».

Una cosa è certa, si tratta dell’ennesima conferma, che quando il brand prende posizione vince, perché le persone si attendono sempre più sensibilità ed attenzione su i temi legati ai diritti civili, mentre quando prova, come appare il caso, a fare “acchiappa tutto”, sbaglia, e ne paga le conseguenze.

La fonte dei dati elaborati nelle due infografiche sopra riportate è Talkwalker con cui DataMediaHub ha una partnership per l’ascolto della Rete. Questa e le molte altre analisi prodotte sono, anche, delle “demo” di una parte di quello che potremmo fare per il vostro brand, la vostra organizzazione. Se d’interesse contattateci attraverso l’apposito modulo. Grazie.

Read more: http://www.datamediahub.it/2018/10/22/analisi-delle-conversazioni-online-relativamente-ad-uliveto/#ixzz5VoBDoR1y

Under Creative Commons License: Attribution Non-Commercial

Follow us: @DataMediaHub on Twitter