Juan Carlos De Martin: «Chiediamoci quali sono i costi nascosti dell’intelligenza artificiale»

«Il mondo sta cambiando rapidissimamente. E temo che le nostre vite non siano in grado di tenergli il passo». Lo ha detto il regista Daniel Kwan nel ricevere l’Oscar per “Everything everywhere all at once”, dedicato a un multiverso in pericolo che scaraventa gli uomini nel caos degli universi paralleli.

Fuori dal film, l’accelerazione è ora: libri, articoli, convegni. E l’infosfera invasa dall’urgenza di raccontare un’intelligenza artificiale già pronta a stravolgere modi di apprendere, di lavorare, di curarci, di viaggiare: l’intera vita umana.

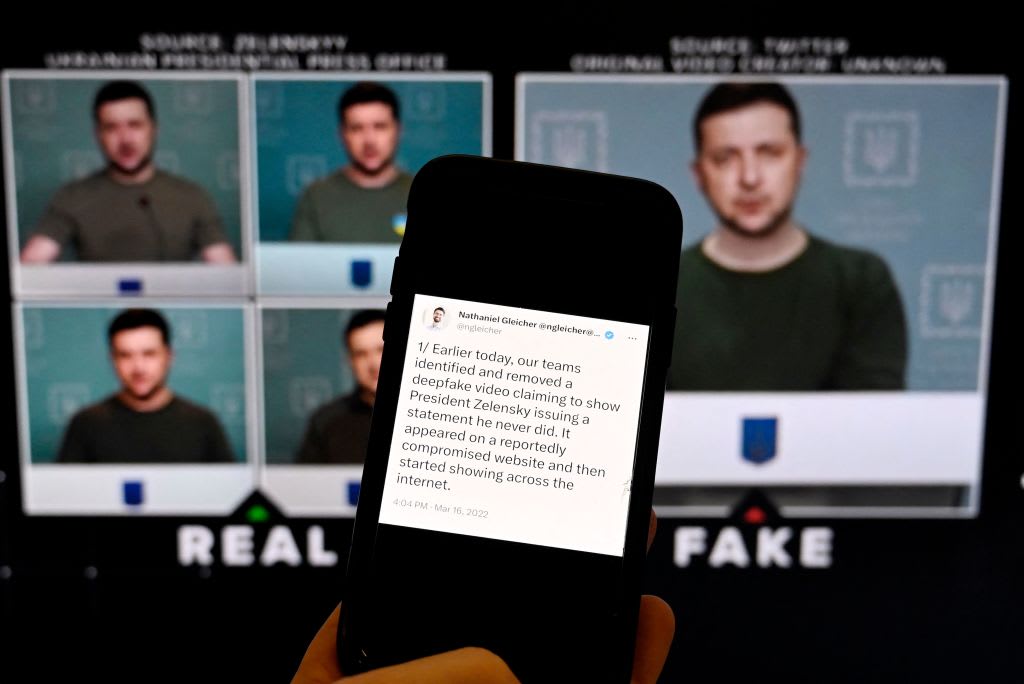

Non che l’influenza dell’algoritmo sia una novità: l’ammissione all’università, la richiesta di un prestito, l’assunzione o il licenziamento, persino la concessione o no della libertà vigilata dipendono già da uno schema sistematico di calcolo. Ma sono bastate alcune versioni di programmi basati sulla Generative AI, intelligenza artificiale applicata a stringhe di testo o di immagini, per annunciare che la rivoluzione c’è, qui e ora.

Cosa sta accadendo veramente? E quanto è vicino il tempo in cui le macchine saranno, se non più intelligenti degli uomini, almeno dotate di un’intelligenza di livello umano?

Lo abbiamo chiesto a Juan Carlos De Martin, vicerettore del Politecnico di Torino, dove insegna Ingegneria informatica, curatore di Biennale Tecnologia e condirettore di Nexa. L’occasione è stata Biennale Democrazia: la rassegna torinese che, nel promuovere una cultura democratica, punta lo sguardo ai diritti che mancano. E a un’innovazione che non deve procedere a scapito dei diritti umani.

Professore, siamo ciclicamente incalzati dall’arrivo di nuove tecnologie. Con una frequenza sempre più ravvicinata: big data, blockchain, auto a guida autonoma, ChatGPT. Con una narrazione rassicurante e seducente, queste tecnologie si impongono come imprescindibili. Perché?

«È vero. In 35-40 anni ho visto una sequenza di annunci sul digitale, prima circoscritti agli addetti ai lavori, dagli anni Novanta in poi rivolti a un pubblico sempre più ampio, che spesso li ha accolti con l’entusiasmo della corsa all’oro. C’è una tendenza chiarissima: si parla di tecnologie digitali “a ondate”, che provengono infallibilmente dalla Silicon Valley, presentano una novità con parole ambigue e ammiccanti, non proprie del mondo scientifico ma tipiche del marketing: pensiamo al cloud computing una decina di anni fa, il “calcolare sulle nuvole”, o alla moda dei big data, fino a ripescare quell’espressione nata negli anni ’50 – “intelligenza artificiale” – e rimetterla in circolo. La novità arriva, satura la società, sembra che sia indispensabile adottarla in ogni ambito. Poi l’onda inizia a scendere, si comincia a dare voce alle critiche, a capire di cosa stiamo parlando».

È quello che le chiedo io: in quale momento realmente ci troviamo? E qual è lo stato dell’arte dell’IA?

«Parliamo di un filone di ricerca informatica nato nel 1956, che ha vissuto momenti di entusiasmo e di delusione, e che ha effettivamente avuto, negli ultimi dieci anni, un balzo di prestazioni in alcuni settori specifici. Il motivo di questo aumento di prestazioni è che algoritmi, magari degli anni Ottanta, sono stati migliorati, ma soprattutto hanno avuto a disposizione molti più dati e molta più potenza di calcolo di quanto non fosse possibile prima. Questo ha messo in moto aumenti di prestazioni – nel riconoscimento del parlato naturale, ad esempio, nelle traduzioni automatiche, nel gioco degli scacchi, nel riconoscimento delle immagini – che hanno generato aspettative esorbitanti. Faccio un esempio: le macchine a guida autonoma che nel 2018-19 venivano date per imminenti, tanto da indurre Uber a investimenti pesanti, si sono rivelate una tecnologia più difficile del previsto: forse le vedremo nelle strade tra decenni o forse mai. Questa è la situazione in cui ci troviamo: effettivi avanzamenti. E contemporaneamente bolle mediatiche e, in certi casi, finanziarie».

Dal suo punto di vista, e sulla base di investimenti e risultati, l’intelligenza artificiale conquisterà mai un livello umano?

«No. Questa è una delle aspettative per me più infondate. Non perché sia, a priori, teoricamente impossibile che gli esseri umani costruiscano una macchina con caratteristiche simili all’intelligenza umana. Però l’intelligenza umana è ancora poco conosciuta. Non sappiamo dal punto di vista fisiologico molte cose del nostro cervello, e grandi temi sono aperti, come la coscienza. Condivido la posizione di John Searle: prima capiamo come funziona l’intelligenza umana, a quel punto avremo le condizioni necessarie, ma non sufficienti, per poterla replicare su base silicio, se la tecnologia sarà quella attuale, o su altre basi, persino organiche».

Dunque la singularity, e la prospettiva di macchine più intelligenti degli uomini, o almeno in grado di eguagliare l’intelligenza umana, non la appassionano?

«No. Non passerei del tempo a occuparmi di questi scenari per alcuni distopici e per altri entusiasmanti di un’intelligenza superumana. Concentriamoci sui problemi che abbiamo davanti, tangibili, importanti».

Modelli linguistici come ChatGPT sono imitativi, “pappagalli” che riassemblano in modo casuale sequenze di forme linguistiche da un numero enorme di dati. Sappiamo anche che l’IA non sa generalizzare, non coglie i rapporti di causa-effetto, manca di senso comune. Se non ha niente di paragonabile all’intelligenza umana, perché la chiamiamo “intelligenza”?

«Io cambierei subito l’espressione con una più neutra, asciutta, meno fuorviante rispetto a ciò che l’IA può fare. Così potente e ambigua, è stata coniata da scienziati in cerca di fondi della Rockfeller Foundation».

Concentriamoci sui problemi che l’IA pone, diceva prima. Facciamolo.

«Sì, ma non voglio dare un quadro solo negativo. Se troviamo tecniche di riconoscimento di immagini che ci aiutano ad analizzare radiografie o a identificare i tumori in maniera precoce, evviva. Non dobbiamo demonizzare le tecnologie, ma capire cosa fanno, come, cosa implicano. Chiediamoci quali sono i costi dell’IA, magari nascosti. Alcuni ricercatori hanno gettato un po’ di luce sullo sfruttamento di moltissime persone che lavorano non solo a etichettare i dati necessari per l’addestramento di questi algoritmi, ma anche per correggere risultati imperfetti. Se Alexa ci risponde correttamente, qualcuno magari in Madagascar o in Albania, in condizioni di lavoro usuranti e alienanti, ha corretto gli errori. Non ignoriamo le ricadute sul lavoro, o sull’ambiente, il consumo di energia, di terre rare di una tecnologia, non solo dell’IA».

Quali regole le sembrano più urgenti per l’IA? L’etica può bastare?

«Bisogna dire chiaramente che chi mette in campo queste tecniche è responsabile delle conseguenze. È un principio di buon senso che una cortina fumogena di interessi economici tenta di nascondere. L’etica non basta. Vuol dire porsi come obiettivo linee guida, autoregolamentazioni, ma è solo un rallentamento dell’intervento legislativo e pubblico: certe applicazioni vanno o regolate o proibite. La proposta di direttiva europea, dall’iter complicatissimo, è partita dicendo che il riconoscimento facciale in ambito pubblico, e il cosiddetto social score, il punteggio sociale, sono proibiti: punto. Lo stesso bisognerebbe dire delle armi letali autonome. E dei dati raccolti in certi ambiti lavorativi: da vietare».

La tecnologia non è un dato di natura, possiamo raddrizzare ciò che non va?

«La tecnologia è umanità. Dietro ogni sviluppo tecnologico, parafrasando Federico Caffè, c’è un uomo e un cognome e un soprannome. Essendo umana è sempre reversibile. Serve responsabilità politica. E di chi ha gli strumenti culturali per smascherare gli elementi di seduzione e gli interessi economici. La tecnologia non è di per sé progresso. Se fa morire di fame migliaia di persone devo accettarla lo stesso? Io credo di no. La tecnologia è una cosa umana, usiamola quando vogliamo, nel modo che riteniamo utile. In certi casi il modo più utile è non usarla».